Buscar este blog

Informática, programación, sistemas operativos, seguridad informática, divagues ... más divagues

Entradas

Mostrando entradas de junio, 2014

Node.js - Callbacks

- Obtener enlace

- X

- Correo electrónico

- Otras aplicaciones

Saltando protección de un Guest Internet Hot Spot Gateway

- Obtener enlace

- X

- Correo electrónico

- Otras aplicaciones

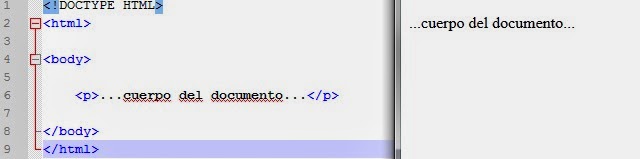

Iniciando con HTML5

- Obtener enlace

- X

- Correo electrónico

- Otras aplicaciones